CoinPostとKEKKAIの共同企画

先日、XやYoutube上で活動するGrypto氏が、マルウェアによる被害から巨額の損失を被ってしまった事例が話題となりました。さらなるハッキング被害を抑止するため、Web3セキュリティアプリを開発するKEKKAIとの共同企画で、ハッキングの手法や対策について解説します。

※掲載はGrypto氏了承済資金全部抜かれました

— Grypto 初代メタバース観光大使 仮想通貨アクティビスト (@g_resident) May 11, 2024

完全にやられました

「インタビューをする」という名目で色々やり取りし最後に「vorion」というミーティングアプリをダウンロードしてしまい10個以上のウォレットに分散してた資産全部抜かれました

metamask

phantomなど

抜かれた時間帯からしてほぼ間違いないです… pic.twitter.com/DwjEXTeTR9

関連:仮想通貨ウォレットで原因不明の資産流出か、被害総額は推定13億円(5,000ETH)

以下では今回の被害の分析と有効な対応策、マルウェアについての一般的な情報、ハッキングに遭わないための対策方法を解説しています。

目次

- 今回被害の流れとその分析

時系列

分析 - マルウェア感染による一般的な被害

情報の漏洩

金銭的被害 - 不正アクセス

- Web3分野でよく見られる被害ケース

メールの添付ファイルやリンク

ソーシャルメディア経由で危険ファイルをインストールさせる

偽のウォレットアプリ

どうすれば被害を抑えられたか - クリプト資産を守るための対策とウォレット運用

- Web3セキュリティツール「KEKKAI」の紹介

今回被害の流れとその分析

Grypto氏が実際に公開している情報や、ヒアリングをさせていただいた情報を元に分析を行います。

時系列

- 詐欺師はXのダイレクトメッセージで海外のメディアを装い、インタビューをしたいと接触してきました。

- リアルタイム翻訳機能があるというAI会議ソフトを使用するように勧めました。

- 相手が提供したリンクからファイルをインストールしアプリをダウンロードしようとしましたが、インストールできませんでした。

- 翌日、ウォレットから暗号資産が盗まれていることに気付きました。

分析

Grypto氏はインストール型ハッキング(トロイの木馬)に攻撃されたと思われます。これは最も一般的な手法で、特にAndroidスマホやWindowsパソコンでよく見られます。

誰かが奇妙なインストールパッケージや圧縮ファイルを送ってきて、それを開いた後に何の反応もなければ、その時点でトロイの木馬が既にあなたのパソコンやスマホに侵入している可能性があります。

このトロイの木馬は、ハッカーが遠隔地から被害者のコンピュータやデバイスに不正アクセスし、制御が可能となるマルウェアです。インストール後、RAT(リモートアクセス型トロイの木馬)は、ハッカーが機密情報を盗んだり、ユーザーの行動を監視したり、知らないうちにコマンドを実行したりすることが可能となります。

今回のケースではファイルのインストールののち、一定期間時間を空け、その後被害に気付いたということから、離席時間中にハッカーが端末内を巡回し、被害につながったと推測できます。

マルウェア感染による一般的な被害

マルウェアはWeb2.0の時代から広く流行しており、伝統的な詐欺手法と言えるでしょう。

Web2.0と比較して、Web3.0は分散化されいていると言われていますが、この特性はセキュリティの文脈では重要な課題となり得ます。Web3.0ではユーザーに完全なるコントロール体験を提供する一方で、自身のデータに対してより大きな責任を負うこととなります。

その結果、Web3.0におけるフィッシング、キーロガー、マルウェアなどの悪意のある攻撃は、Web2.0以前に比べて甚大で、顕著な経済的損失を引き起こす可能性が高まります。

主に考えられる損失は次の通りです。

情報の漏洩

マルウェアはパスワード、クレジットカード情報、個人データなどの機密情報を盗み出すことがあります。特に今回のように、パソコンにウォレットの秘密鍵やシードフレーズのテキストやスクリーンショットが保存されている場合、ウォレットの資産が盗まれる可能性があります。

使用しているのが会社のPCで、その中に会社の資料が保存されていたりすると、企業レベルの情報漏洩が発生し、会社に損失をもたらす可能性があります。

こうして盗まれたデータは、通常非常に低い値段または無料でハッカーフォーラムに流出します。データに一定の経済的価値があると推測される場合、ダークウェブ市場やTelegramチャンネルなどで取引される場合も存在します。

直接的な財務損失は失われた暗号資産によってその影響を即座に確認できますが、データが一度失われると、そのデータ漏洩事件に関わるデータは変更が難しいか不可能であるため、より大きく予測不能な長期的リスクをもたらす可能性があります。

金銭的被害

主に二つのケースに分けられます。第一は先ほど述べたような情報漏洩による金銭的な損失です。例えば、暗号通貨ウォレットの秘密鍵、銀行口座情報、クレジットカード情報などが漏洩する場合です。

もう一つはランサムウェア攻撃による被害です。

ランサムウェアとは、抜き取られた情報を暗号化やロックし、人質として身代金を要求するハッキング手法です。

ランサムウェアは通常、大規模な組織がターゲットとなります。これは、一般の個人に比べて高額な身代金を支払う能力があるからです。ランサムウェアは企業の価値あるデータや機密データ(ファイル、文書、画像など)を暗号化し、そのデータにアクセスするための身代金を要求します。

多くの組織は機密データの漏洩を防ぐために身代金を支払うことを選びます。攻撃者は通常、ビットコインやその他の暗号通貨で身代金を支払うことを要求し、これを条件に暗号化されたデータファイルを解放します。

現在、最も活発に活動しているランサムウェア運営組織には、LockBit、ALPHV/BlackCat、BlackBastaなどが存在します。

不正アクセス

たとえウォレット情報をパソコンに保存していなくても、攻撃者はキーロガー(打ち込まれた文字を記録するプログラム)を使用して遠隔攻撃を行います。

例えば、ネットセキュリティ企業Cybleが指摘した「Chameleon」は、Android OS上に存在する暗号通貨取引アプリケーションです。無知な被害者がこのアプリをインストールすると、Chameleonはキーロガー機能を使ってすべてのキーストロークを記録します。さらに偽の画面を表示(オーバーレイ攻撃)して、SMS、パスワード、クッキーなどの重要なデータを盗み出すことも可能です。もちろん、暗号通貨もその被害に晒されるでしょう。

もう一つの手法は「クリプトジャッキング」と呼ばれる手法です。

ハックされた電子機器を利用して無断で暗号通貨のマイニングプログラムを実行し、その計算結果を攻撃者に送信して利益を得るといったものです。ハックされたデバイスは、マイニングプログラムの実行によってCPUやGPU、電力、ネットワーク帯域を過剰に消費します。ユーザーは自分がこの攻撃を受けていることに気づきにくいのが特徴です。

他の種類のマルウェアとは異なり、クリプトジャッキングはデータを損傷しませんが、処理リソースを盗みます。個人ユーザーにとって、コンピュータのパフォーマンスが低下することは単なる迷惑かもしれません。しかし、企業にとっては、違法な暗号通貨マイニングシステムが組織的に行われると実際のコストが発生するため、大きな問題となります。

Web3分野でよく見られる被害ケース

メールの添付ファイルやリンク

フィッシングメールを使った手法は従来の感染経路として広く認知されていますが、依然として送られてくるリンクやファイルには注意が必要です。

関連:Web3ウォレットMetamask(メタマスク) 利用上の注意点を解説

ソーシャルメディア経由で危険ファイルをインストールさせる

悪意のあるコードを含むウェブサイト:単にこのリンクにアクセスするだけで自動的にマルウェアがダウンロードされることがあります。しかし、ハッカーはこれらのフィッシングサイトを経由してウォレットや会議アプリなどのツールサイトに偽装し、ファイルをダウンロードさせる手法が一般的です。

偽のウォレットアプリ

Web3特有のケースです。

詐欺師は正規のウォレットアプリに非常に似たアプリを開発し、ユーザーにインストールさせます。ウォレットを作成またはインポートする際に、バックエンドのサーバーが秘密鍵を記録し、それを特定のサーバーに同期します。このようなケースでは、ユーザーのアカウントに一定量の暗号資産が蓄積されるのを待って、一度にすべてを抜き取るのが一般的です。

どうすれば被害を抑えられたか

今回のGrypto氏の事例では、インストール型ハッキング(トロイの木馬)ファイルをインストールしてしまった場合、どのような行動を取ればよかったのかを解説します。

また、こちらの内容はトロイに感染した場合の対応策です。不正なトランザクションや署名を実行させるフィッシング詐欺の場合は取るべき対応が異なりますのでご注意ください。

1. 即座にネットワーク接続を切断

ネットワークを繋いでいる状態であれば、すぐに切断するべきです。これは、マルウェアが外部のサーバーと通信し続けるのを防ぐためです。

2. 別のデバイスとアカウントを用意

新しいデバイスでメールアカウントや各種アプリを用意し、感染ウォレットとは異なるリカバリーフレーズやアカウントで新しいウォレットを作成します。そして、感染したウォレットから安全なウォレットに資金を転送してください。

3. 重要なデータのバックアップ

感染をさらに広げないようにしながら、重要なデータ(文書、写真など)を外部ハードディスクや他の安全なストレージデバイスにバックアップしてください。

4. OSの初期化

マルウェアを完全に除去するための最も安全な方法は、ハードドライブをフォーマットし、OSを再インストールすることです。これにより、システムが確実にクリーンになります。

5. ウォレットのサポートチームに連絡

ウォレットへのハッキングに関する残念な事実の一つは、盗まれた資金をほぼ取り戻せないことです。たとえハッキングが確認されたとしても、資金を取り戻すことはできません。MetaMaskをはじめとしたウォレットサービスの免責事項の一つには、「取引は取り消せない」という警告が含まれており、アカウントがハッキングされた場合、彼らは一切の責任を負わないことを明確にしています。

しかし、MetaMaskのサポートに十分な情報を提供することで、少なくとも資金の流れを追跡することは可能です。ハッキングやネットワーク攻撃は、基本的に不正なアクセスによってあなたのウォレットから未承認の引き出しが行われますので、その経路を追う手助けをしてもらうことができます。

クリプト資産を守るための対策とウォレット運用

1. リカバリーフレーズの安全な保存

リカバリーフレーズは手書きで控えてバックアップを取りましょう。シードフレーズや秘密鍵を写真アルバム、メモやドキュメントに保存せず、オフラインでの管理を推奨します。

また、紙の保存では不安だという場合は金属板などに記録できる製品があります。

2. 秘密鍵の管理

可能であれば、ハードウェアウォレットを購入しましょう。

ハードウェアウォレットを利用した場合、秘密鍵はハードウェアウォレット内に保管され、利用時以外はオフライン環境が保たれます。

一般的には、日常的に運用する資産をホットウォレットか取引所に保存し、それ以外の資産はハードウェアウォレットに保存することで、利便性と安全性の両立が可能です。

3. 秘密鍵やシードフレーズのネットワークでの転送を避ける

コピーしない、ネットワークで秘密鍵やシードフレーズを送信しないようにしましょう。やむを得ない場合は、近距離無線通信機能(AirDropなど)を使用することをお勧めします。

4. 強力なパスワードと二段階認証(MFAまたは2FA)の使用

強力なパスワードを設定し、可能な限り二段階認証を有効にしましょう。常に安全意識を持ち、警戒を怠らないようにしましょう。

5. デバイスのセキュリティ維持

スマホやパソコンのOSは常に最新の状態に保ち、自動更新を有効にしましょう。特にサポートが終了したシステムは使用しないでください。さらに、アンチウイルスソフトをインストールすれば更なる効果が期待できます。

6. 公共のフリーWiFiの利用を避ける

公共WiFiやその他の安全でないネットワークに接続している際に、MetaMaskアプリやウェブサイトを使用しないでください。これにより、マルウェアやハッキングのリスクが高まります。

7. DYOR(自分で調査をする)

すべてのウォレット操作を行う前に、十分に自分で調査を行いましょう。

プロジェクト自体の信頼度、トランザクションの内容、URL、アクセスまでの経緯などです。

技術的な内容であったり、気づきにくい場合が多いです、以下で紹介しているKEKKAIが提供するアプリケーションを活用するのが効果的です。

8. マルチシグウォレットの使用

マルチシグウォレットは、複数の秘密鍵が必要なデジタルウォレットで、トランザクションを承認するためには複数の人の許可が必要です。通常のウォレットとは異なり、マルチシグウォレットは追加のセキュリティを提供します。資金にアクセスするには、複数の秘密鍵が必要であり、一つの秘密鍵だけではアクセスできません。

Web3セキュリティツール「KEKKAI」の紹介

Web3の世界では、多くの人々がこのような詐欺被害に遭っています。

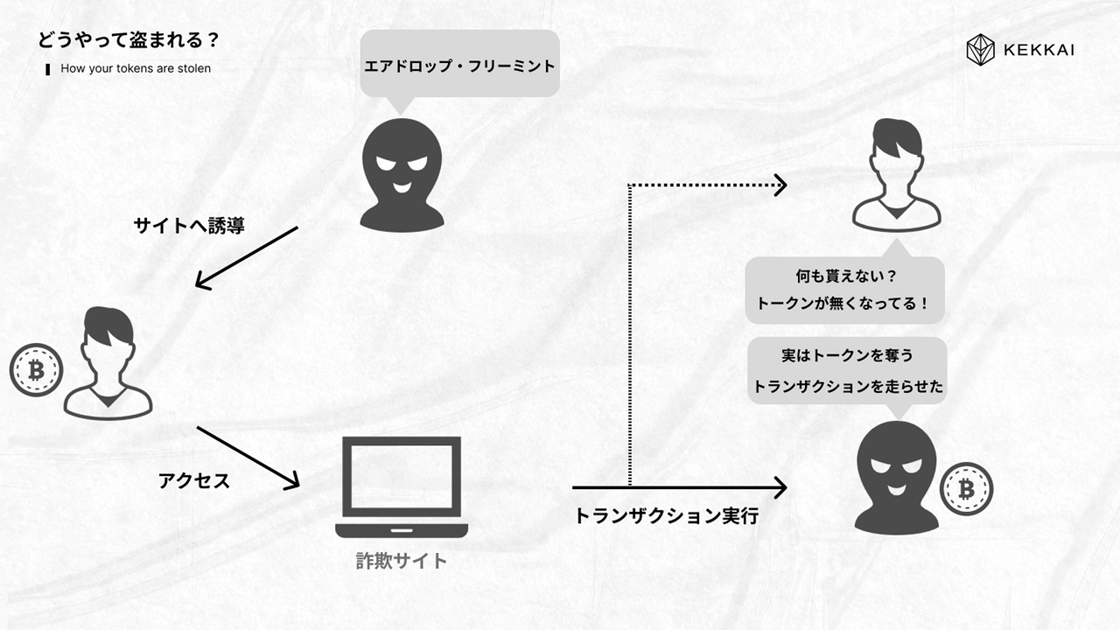

今回のようなマルウェアを用いた端末のハッキングはもちろん存在しますが、より被害が多いのはフィッシング詐欺と言われるものです。

下の画像のような仕組みでユーザーが気付かぬうちに資金を抜き取るトランザクションを実行します。

KEKKAIはこのようなフィッシング詐欺を予防するアプリケーションを開発しています。

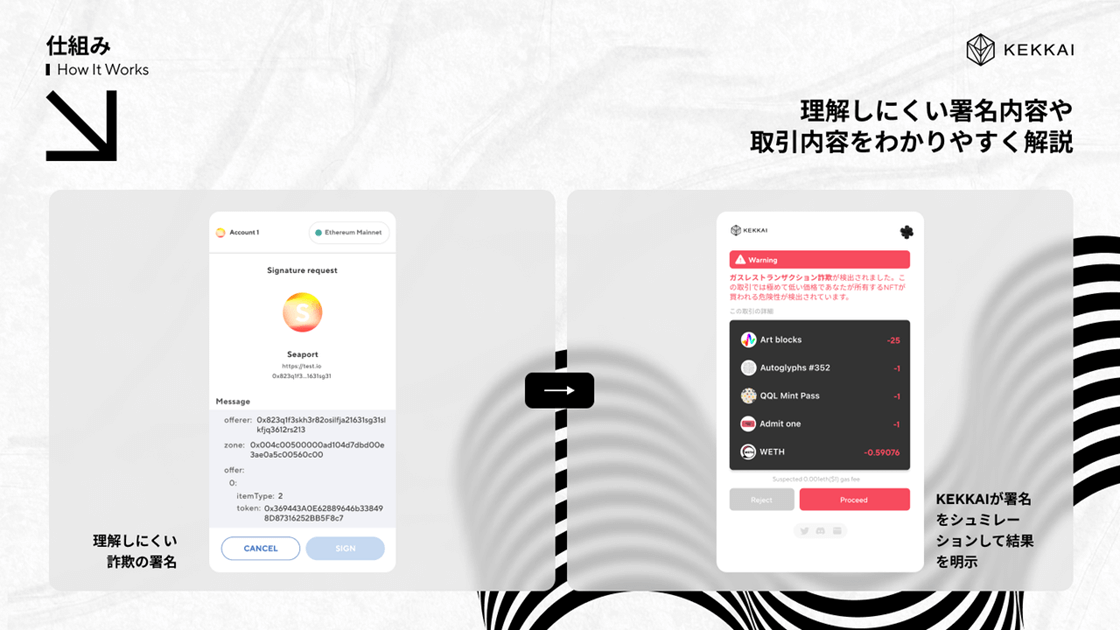

KEKKAIを利用すればウォレットが実行するトランザクションの内容を分析を行い、どんな内容のトランザクションが実行されるのか、ユーザー資産にリスクはあるのか理解した上で取引を行うことができます。

先日のアップデートでは新たな機能としてX上での詐欺ポストをブロックする機能が実装されました。

詐欺サイトにつながるリンクを含むツイートを自動的に識別し、危険をユーザーに通知します。

KEKKAIではこのような機能アップデートを随時行い、より安全なWeb3体験を提供しています。PC専用ブラウザ拡張機能「KEKKAI Plugin」とスマホブラウザアプリ「KEKKAI Mobile」はどちらも無料でご利用いただけます。

KEKKAI Plugin:http://kekkai.io/download

KEKKAI Mobile:https://kekkai.io/app

本記事は企業の出資による記事広告やアフィリエイト広告を含みます。CoinPostは掲載内容や製品の品質や性能を保証するものではありません。サービス利用やお問い合わせは、直接サービス提供会社へご連絡ください。CoinPostは、本記事の内容やそれを参考にした行動による損害や損失について、直接的・間接的な責任を負いません。ユーザーの皆さまが本稿に関連した行動をとる際には、ご自身で調査し、自己責任で行ってください。

はじめての仮想通貨

はじめての仮想通貨 TOP

TOP 新着一覧

新着一覧 チャート

チャート 資産運用

資産運用